Le 29/12/2014 21:35,

Koorosh@Tux-Security a écrit :

Bonjour Bernard,Bonjour

il me semble que c'est un faux positif. J'ai deja eu cette alerte sur ma sonde Snort et suricata. Enfaite Python "Urllib" va interroger le web via les bibliothèques de python pour récupérer du contenu HTML à partir d'une URL.

Moi ce que j'ai fais pour être sur que c'est un faux positif:

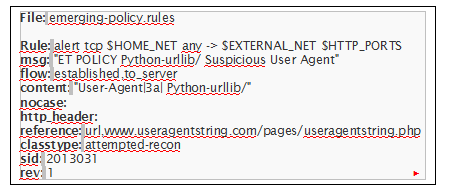

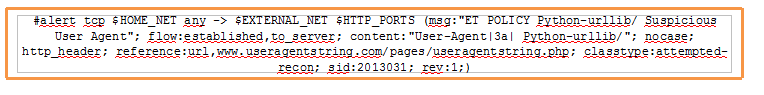

Voici ma règle Snort ou suricata :

1 - Vérifier l'adresse IP du système référant et voir si tu peux regarder un script python qui entrain de fonctionner.

2 - Voir les LOG en filtrant grace à "Sed , grep, etc"

Pour moi , c’était un faux positif, maintenant , à toi d'investiguer sur cette alarme et de juger par toi-même si c'est une fausse alerte ;)

Bonne recherche,

Koorosh

Le 29/12/2014 17:41, bernard MICHEL a écrit :

Bonjour

Y a t il un colistier qui pourrait me donner la signification de ces 2 lignes :

194.63.140.171 - - [28/Dec/2014:23:15:17 +0000] "GET / HTTP/1.1" 200 1218 "-" "Python-urllib/2.7"

201.186.225.34 - - [29/Dec/2014:07:46:57 +0000] "GET /tmUnblock.cgi HTTP/1.1" 400 415 "-" "-"

ces lignes apparaissent dans le log d'apache.

Y a t il un risque ?

Merci

Amicalement, Bernard.

Merci pour la réponse.

Pour moi ça devient compliqué !...

Pour le moment je pense que ce ne sont que des tentatives sans plus.

Je vais voir ce que je puis trouver sur le sujet sécurité.

Amicalement, Bernard.

-- Utilisateur des logiciels libres avec Mageia 4.